随着网络威胁的日益复杂,身份伪造事件频繁发生,曾经被认为万能的 MFA(多因素认证)已经难再应对。即使启用了 MFA ,员工的安全意识薄弱也可能导致身份认证被破坏。当前很多情况下 MFA 系统是无效且容易受到攻击的。英国国家网络安全中心(NCSC)指出,社会工程技术已被用于用来破坏 MFA,并观察到针对启用 MFA 账户的攻击在过去几年中呈上升趋势。随着网络威胁的不断演进,MFA 等传统身份认证方法已经难以应对日益复杂的网络威胁,企业需要采用更先进、多层次的认证手段。企业需要重新审视其 MFA 策略,不能将 MFA 视为一劳永逸的解决方案,而应根据组织的特点和风险状况,选择合适的身份认证方式。

01.企业遇到常见的攻击方式

中间人(MitM)攻击

中间人(MitM)攻击是一种常见的网络安全威胁,攻击者通过在通信双方之间进行插入或拦截,从而获取敏感信息或操纵信息传输。Uber 在 2022 年遭遇了一起针对 MFA 的严重网络安全事件。攻击者通过向员工发送虚假的 MFA 通知,结合社会工程学手段,诱骗其点击恶意链接并输入凭证,最终获得了内部系统的访问权限。可见,即使启用了 MFA ,员工的安全意识薄弱也可能导致身份认证被破坏。随着网络威胁的不断演进,MFA 等传统身份认证方法已经难以应对日益复杂的网络威胁。

SIM 卡交换攻击

通过 SMS 文本发送一次性密码是传统 MFA 技术最常用的身份验证方法之一。攻击者首先会冒充真正的用户,声称原始的 SIM 卡丢失或被盗,并通过伪造身份信息或其他方式促使电信服务商尽快补发新的 SIM 卡。一旦攻击者安装新的 SIM 卡,可以用新卡来完成 MFA 检查、重置账户凭据,从而非法访问公司资源。据统计,2023 年此类攻击造成的损失超过 6800 万美元,影响了大量个人和企业账户的安全。尤其是对于金融行业用户,SIM 卡交换攻击往往直接导致账户资金的损失。

Pass-the-cookie 攻击

在身份认证中,cookie 就像“驾驶执照”,它在未过期之前能够验证用户的合法身份,允许他们免去多次登录的麻烦,并且可以不受限制地访问资源。会话 cookie 是用户浏览网站时浏览器与服务器之间交换的重要凭证,一旦被窃取,攻击者就可以绕过了传统的身份认证步骤,直接获得了进入系统的“通行证”,使得他们能够随意访问目标账户内的所有内容。攻击者可能会利用这一权限中断业务,进行非法交易或窃取商业机密。由于许多企业依赖云服务进行日常运营,Pass-the-Cookie 攻击可能带来长期的业务中断和收入损失。

MFA 疲劳MFA 疲劳攻击是近年来不断升级的网络攻击手段,攻击者利用用户的注意力和疲劳来绕过多因素认证(MFA)的防御措施。具体而言,攻击者会反复向用户发送大量的 MFA 推送通知,即所谓的“通知轰炸”。这些频繁的通知会让用户因疲于应对而产生混淆或厌烦心理,从而在不加细查的情况下“默认通过”验证请求。通过向他们发送大量伪造的MFA通知,增加出错几率,使攻击者得以成功绕过MFA验证并获得访问权限。

02.下一代三大身份认证方式,快速提升身份安全防护力

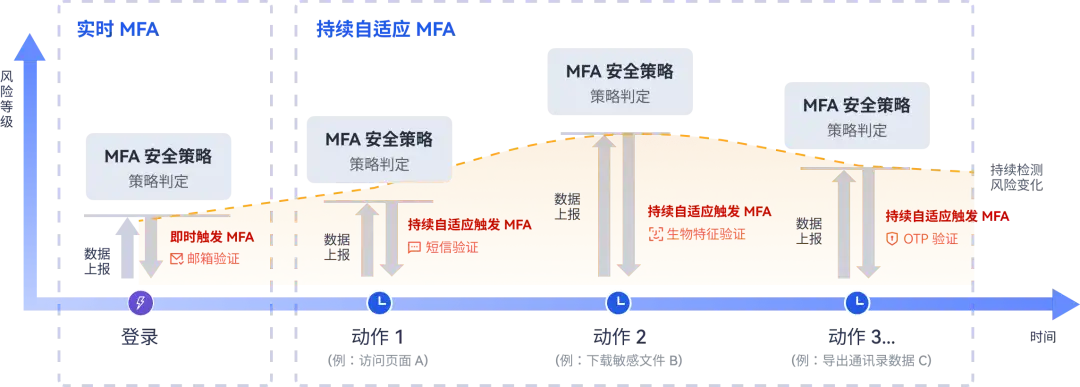

基于 AI 实现的 CAMFA

「持续自适应多因素认证(Continuous Adaptive Multi-Factor Authentication,CAMFA)」是一种安全身份验证方法,它在自适应多因素认证(基于上下文属性判断当前安全状况以增加因素认证)的基础上增加了实时风险评估技术对用户进行动态评估安全系数。 CAMFA 通过集成 AI 和机器学习算法,能够从用户的行为数据中识别潜在威胁,实时监测并评估用户风险。当系统从断层登录检测到用户时,或尝试访问其平时不常接触的的敏感资源时,AI 会标记这些异常行为并触发相应的安全响应步骤,如动态增加认证要求。基于 AI 的分析能够在短时间内完成风险评估,自动决定是否进行额外的验证步骤,确保对异常活动的快速反应。

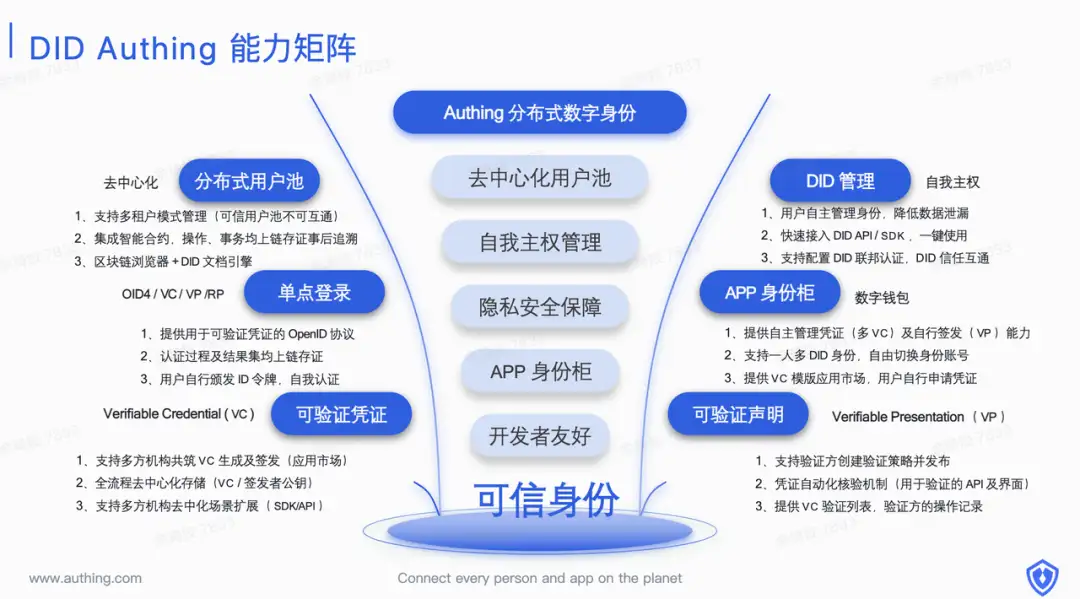

基于区块链技术为身份管理提供了一种去中心化

基于区块链的身份认证系统允许用户对自己的身份信息进行掌控,选择性地与第三方共享必要的信息,而无需依赖中心化的身份提供商。这种自主身份( Self-Sovereign Identity, SSI )模型不仅增强了隐私保护,也使身份认证过程更加透明和安全。智能合约作为区块链的重要特性,可以自动化访问控制流程,消除人为错误,提高合规性。

Authing 的去中心化数字身份(DID)解决方案为用户提供了一个安全、灵活且隐私保护的身份管理系统。通过分布式用户池,用户可以实现隔离管理,保障隐私,同时利用智能合约和区块链技术进行事务验证,确保身份的可信性和透明性。Authing 支持多协议的单点登录,为用户提供可验证的凭证及链上认证,简化身份验证过程。在 DID 管理 中,用户拥有对自己身份的完全控制,能够自主管理,减少数据泄露的风险。对于移动端用户,APP 身份柜提供了多身份(VC)的灵活切换功能,让用户可以轻松管理多个身份和账户。

后量子密码系统

随着量子计算的发展,传统加密算法面临被破解的风险。而后量子密码学致力于开发能够抵御量子计算攻击的密码算法,如格基密码和哈希签名等。抗量子密码(PQC),也称后量子密码,是能够抵抗量子计算对公钥密码算法攻击的新一代密码算法,旨在研究密码算法在量子环境下的安全性,并设计在经典和量子环境下均具有安全性的密码系统。其基于数学原理,以软件和算法为主,依赖计算复杂度,易于实现标准化、集成化、芯片化、小型化和低成本,能够提供完整的加密、身份认证和数字签名等解决方案。PQC 的出现,可有效地防止攻击者窃取和破解加密信息,为网络信息安全提供保障。

除了抗量子密码外,将现有密码系统向能够抵御量子计算攻击的后量子密码系统迁移也是一项重要任务。后量子迁移过程需对现有的密码系统进行评估和分析,确定其在量子计算机攻击下的脆弱性,并设计出能够抵御量子攻击的替代方案。Authing 将 PQC 与身份认证相结合,在后量子迁移、后量子密码算法与标准化研究等领域拥有充足的技术储备,掌握后量子密码算法和协议及其性能特点等,及国内外相关标准化进展并研究了密码系统风险评估、迁移策略等制定了相关方案,为企业提供高质量密码系统。