2025 年将是网络安全防御史上最具挑战性的一年。人工智能(AI)、地缘政治不稳定与不断扩张的攻击面相互交织,为安全形势带来前所未有的复杂性。AI 的飞速发展不仅重塑了网络安全的边界,也加速了实时威胁情报(Real-Time Threat Intelligence,RTI)、身份与访问管理(Identity and Access Management,IAM)以及零信任架构(Zero Trust Architecture,ZTA)等理念的快速落地。

在这一全新的安全格局下,数字身份安全已成为防御体系的核心。凭证盗窃、权限滥用与特权账户攻击等威胁日益突出,而高级持续性威胁(Advanced Persistent Threat,APT)也借助 AI 等前沿技术进一步进化。勒索软件不再局限于经济诉求,正演变为破坏基础设施与操控舆论的工具。与此同时,AI 驱动的攻击具备机器级速度和精准度,能够绕过传统防护并在极短时间内完成部署和渗透。

面对这种超越人类防御极限的威胁态势,企业亟需加快部署多因素认证(Multi-Factor Authentication,MFA)、特权访问管理(Privileged Access Management,PAM)以及安全编排自动化与响应(Security Orchestration, Automation and Response,SOAR)等关键技术手段,辅以大数据分析与机器学习模型,实时洞察潜在风险并执行自动化响应。唯有将数字身份安全置于网络安全战略的核心,并构建完善的技术与管理体系,才能在 2025 年的复杂威胁环境中稳固防线,守护业务与数据安全的未来。

01.勒索软件将变为破坏系统的工具

勒索软件正从单一的经济勒索工具,转变为破坏系统和操控企业运营的安全威胁。过去,攻击者主要通过加密数据、索取赎金来牟取暴利,但如今,他们的目标已经扩展至破坏数据完整性和干扰关键业务流程,对企业安全构成更深层次的挑战。勒索软件攻击已不再依赖大量恶意软件组件,而是通过合法工具和无文件攻击手段隐藏行踪。这种“先潜伏,后破坏”的攻击模式,极大增加了威胁检测与防御的难度。Broadcom 的 Symantec Threat Hunter Team 首席情报分析师 Dick O'Brien 指出,勒索软件的有效载荷本身并没有太大变化,只能看到一些小的调整和改进,然而勒索软件攻击链中确实发生了真正的创新。O'Brien 认为,“普通的成功勒索软件攻击是一个复杂的多阶段过程,涉及广泛的工具和相当多的攻击者手动操作。”

02.人工智能驱动的攻击将超越人类防御

0关键基础设施将成为早期目标的迅猛发展,网络安全正面临前所未有的挑战。到 2025 年,AI 不仅将在各个行业推动创新,更将在网络犯罪领域掀起变革性的浪潮。敌对者正在利用 AI 技术发起更具针对性、自动化和智能化的攻击,极大地加速了威胁的规模和复杂性,即便是最先进的网络安全团队也难以招架。LastPass 信息安全总监 Alex Cox 指出,攻击者正迅速采用并部署新技术,利用深度伪造、人工智能和大语言模型(LLMs),在攻击的早期阶段通过社会工程建立信任关系。例如,攻击者假扮成目标企业的高管或业务合作伙伴,利用权威身份发出指令或请求,诱导受害者执行危险操作。AI 的另一个危险在于攻击的规模化与自动化,黑客可以用极低的成本、极高的效率发动大规模攻击。它可在短时间内检测和破解成千上万个账户的弱密码,远超传统的暴力破解速度,根据防御反应自动调整攻击策略,实现持久化攻击,持续对目标造成威胁。

03.关键基础设施将成为早期目标

从 2024 年开始,针对全球关键基础设施的网络攻击频频登上新闻。从欧洲的能源网络到美国的供水系统,本该保障社会稳定运作的核心系统正成为黑客和敌对势力的首要攻击对象。而 2025 年,攻击组织和网络犯罪团伙将继续将目光锁定在这些至关重要的设施上,企图通过最小的投入制造最大的混乱。这不仅是获取经济利益的手段,更被越来越多地用作地缘政治冲突中的“网络武器”,对全球安全构成重大威胁。这些关键基础设施包括能源、电力、水务、交通、金融、医疗等关乎民生与国家安全的核心领域,但许多关键设施依赖于陈旧的系统和传统技术,往往缺乏安全防护能力。许多公司的工业网络安全项目基础缺乏,没有控制其环境以防止、检测或响应攻击。

04.构建下一代身份安全体系,保障身份安全可信

基于零信任身份认证平台,抵御勒索软件

零信任秉持“永不信任,持续验证”,打破了网络位置和信任间的潜在默认关系,降低了企业资源访问过程中的安全风险。但在没有实施有效的零信任方案前,很多企业在认证过程中添加弱因素认证,有技术能力的组织会在敏感节点添加多因素认证以及单点登录来保障安全和用户体验的平衡,但由于无法实现用户会话过程中持续动态评估和认证,通常会采取设置会话计时器来减少多因素认证的频次。这些从本质上都不能有效解决安全和用户体验的问题。

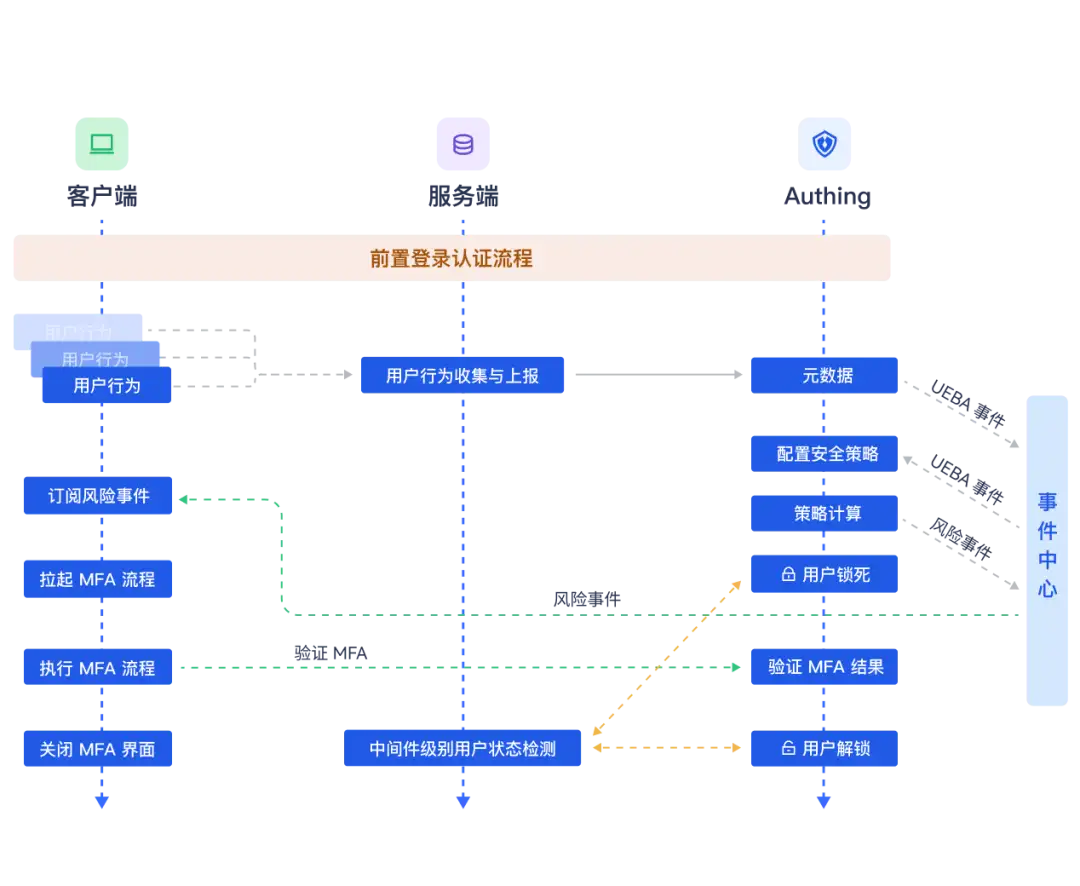

在 Authing 零信任身份认证平台下,身份验证变得至关重要,强调通过身份信息对每一个访问行为进行信任评估,确保用户和设备在访问关键数据和系统前经过严格验证,动态赋予相应权限,能够对内部访问以及人员、设备等安全把控。通过身份验证后,权限将根据具体的上下文和访问需求进行动态分配。这意味着不再预先授予访问主体广泛的权限,而是根据实际需要仅赋予其访问特定资源所需的最低权限水平,确保资源访问受到最小化的原则约束。这种方法大大提高了安全性,减少了潜在的风险,确保了资源的高度保护。

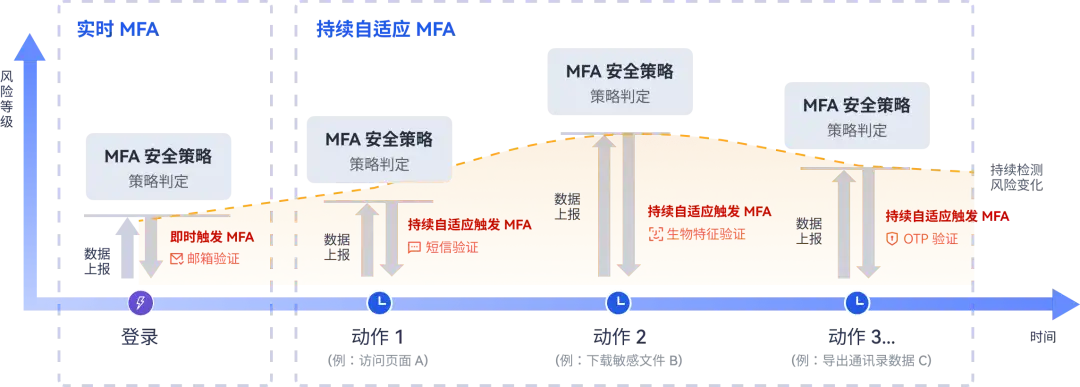

持续自适应多因素认证,应对 AI 驱动攻击

针对 AI 自动化攻击,Authing 提供持续自适应多因素认证(CAMFA),基于实时风险评估动态调整身份验证策略。通过持续监测用户行为、设备状态和地理位置等上下文信息,自动触发额外验证,防止 AI 生成的深度伪造信息绕过身份验证。CAMFA 通过集成 AI 和机器学习算法,能够从用户的行为数据中识别潜在威胁,实时监测并评估用户风险。当系统从断层登录检测到用户时,或尝试访问其平时不常接触的的敏感资源时,AI 会标记这些异常行为并触发相应的安全响应步骤,如动态增加认证要求。基于 AI 的分析能够在短时间内完成风险评估,自动决定是否进行额外的验证步骤,确保对异常活动的快速反应。在时间维度上,持续自适应多因素认证在用户整个使用旅程中持续不断的对其进行信任评估,以决定是否需要增加额外的认证流程。这样做的好处就是企业的安全得到实时监控,而用户只会在进行风险操作时被提示需要进行额外的认证。

超细粒度权限管控,保护关键基础设施

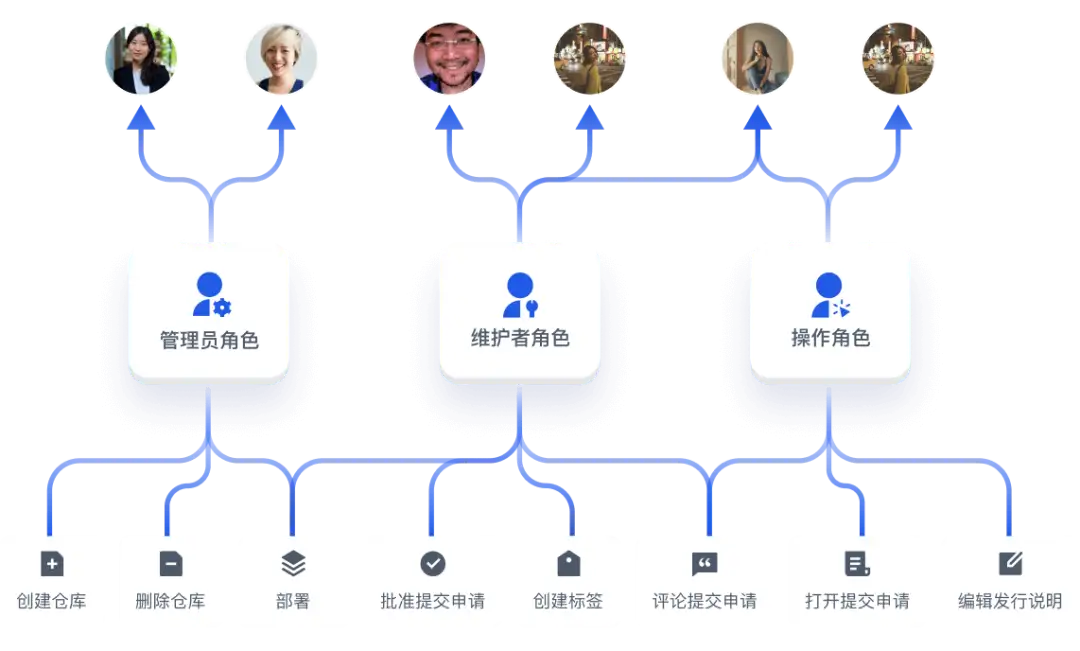

Authing 作为领先的身份管理和访问控制平台,与 ZTNA 中的微分段技术完美结合,进一步增强了企业的安全性。通过微分段技术实现了最小权限原则,即用户只能访问其完成任务所需的最少资源。每个微段中的资源访问是严格受控的,用户必须经过身份验证和权限检查才能进入特定的微段。微分段技术有效限制了攻击者在网络中的横向移动能力即使黑客入侵,他们也只能接触到极少的信息,无法肆意横行。不仅如此,Authing 提供「管理员权限」,让权限管理回归到业务本身。根据员工职责来赋予员工不同的角色权限。系统将各类权限聚合起来组成「角色」,给后台管理员(员工)赋予不同的角色,就可以控制其在系统中可接触的空间范围,确保他们「权责分明」、「不越界」。

自动化安全响应,AI 驱动身份威胁检测

Authing 结合 AI 驱动的威胁检测和自动化响应机制,能够从用户的行为数据中识别潜在威胁,实时监测并评估用户风险。当系统从断层登录检测到用户时,或尝试访问其平时不常接触的的敏感资源时,AI 会标记这些异常行为并触发相应的安全响应步骤,如动态增加认证要求。基于 AI 的分析能够在短时间内完成风险评估,自动决定是否进行额外的验证步骤,确保对异常活动的快速反应。AI 行为分析不仅局限于登录检测,还能对用户在整个身份生命周期中的活动进行全面监控。系统能够识别并标记出用户在非常规时间段或不同设备上的登录行为,或者是其访问的资源异常,这些都可能是攻击者试图通过伪装成正常用户的方式进行攻击的迹象。通过与现有身份管理系统的深度集成,Authing 能够根据这些行为特征,快速进行动态身份验证,减少人工干预的需要,并且能在数秒内做出反应。