零信任作为新一代的网络安全防护理念,已经成为全球网络安全管理的基石。零信任的核心是「安全体系架构从网络中心化走向身份中心化」,「以身份为中心」的网络访问控制理念也逐渐被越来越多企业接受并实践。

然而企业在面向用户身份访问和管理的实践中还是面临诸多网络安全威胁,不同类型的行业、不同体量、不同地理位置等因素导致企业所面临的安全风险也不尽相同,企业需要具备持续监控的能力来了解所面临的安全风险情况,同时具备强有力的安全防范措施来帮助企业应对面临的安全威胁。

本文根据最新的研究数据,盘点企业目前面临的最常见的 6 个身份攻击手段,以及对应的防范建议。

01.

欺诈性注册

Fraudulent Registrations

欺诈性注册是指故意通过提供虚假信息以注册欺诈性账号或者身份,以此来获得对受限资源、信息的访问权限。

欺诈性注册所造成的风险和影响有很多种,例如常见的通过账号注册漏洞虚假注册大量僵尸账号用以平台活动中来“薅羊毛”,或者发送大量垃圾、违法信息影响平台声誉。严重情况下可以获取未经授权访问金融账户、窃取公司敏感信息或从事其他非法活动。欺诈性注册是身份盗用的一种形式,也是绝大多数企业最常面临的安全风险。

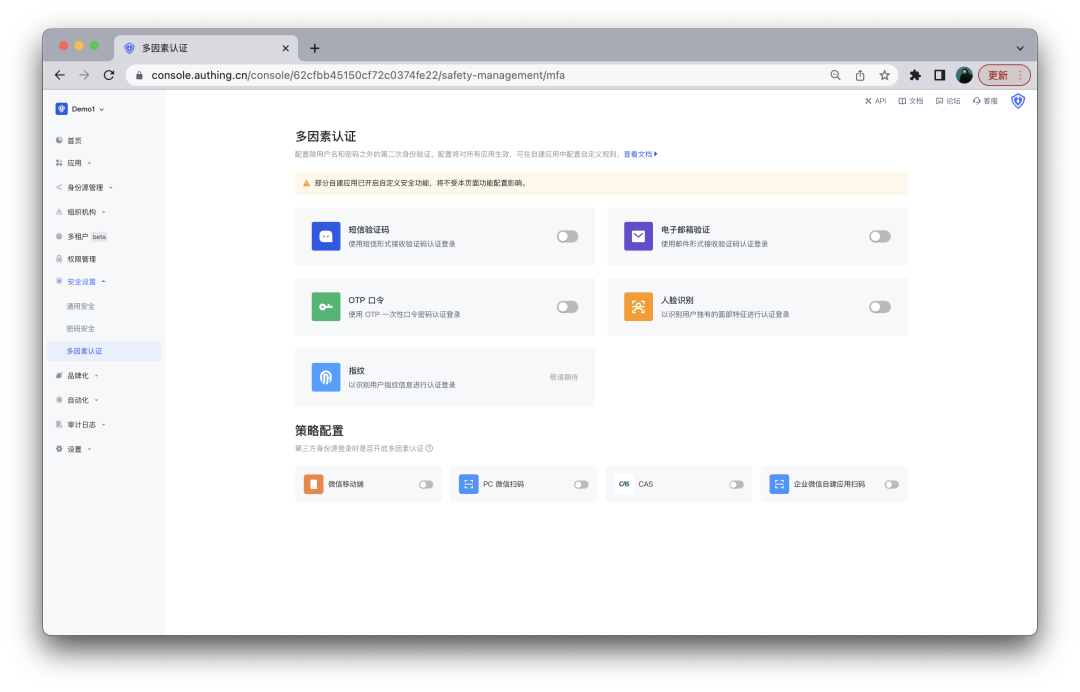

防止欺诈性注册的关键方法之一是实施强大的身份验证和验证流程。例如使用「自适应多因素认证」来验证访问者身份,包括除账密以外的安全问题、生物识别、口令认证、手机或邮件验证码等作为身份验证条件。

图:Authing 控制台 MFA 一键设置

同时,在上文基础上,另一个重要手段是监控和检测可疑活动。这可能包括监控异常登录或对敏感信息的访问,以及跟踪 IP 地址和其他识别信息。例如某时刻注册失败率激增,侧面反映该应用程序可能正在遭受欺诈性注册攻击,如果检测到类似可疑数据,企业可以采取措施,例如修改注册规则或阈值来防止进一步未经授权的访问。

02.

撞库攻击

Credential Stuffing

撞库攻击是指通过使用被盗或泄露的登录凭据来未经授权访问账户。通常是通过使用自动化工具在不同的网站和服务上尝试大量用户名和密码组合来找到对应的匹配项。因为很多人的多个账户可能使用相同的用户名和密码。这意味着如果攻击者能够获得一组登录凭据,就可以使用它来访问多个账户。

攻击者可能通过钓鱼链接、网站以及个人或企业自身的数据漏洞来获取登录凭据,每年都因钓鱼网站导致很多人泄漏了其信息,从而被不法分子用来窃取金融资产或者售卖个人信息等。对于企业而言用户或员工的数据泄露将为企业带来巨大的信任危机以及财产损失风险。

现在的不法分子可能通过多种手段来规避系统的监测,例如通过变更 IP 来规避监测,或通过爆破攻击的手段短时间来尝试数百个登录凭据来暴力破解。部分企业设置了自动监测爆破攻击的预警系统,但狡诈的攻击者通过涓流等手段,及通过自动化的工具在固定的时间内极少量的攻击以及穿插已知的有效凭据来误导系统监测,从而绕过安全防线。

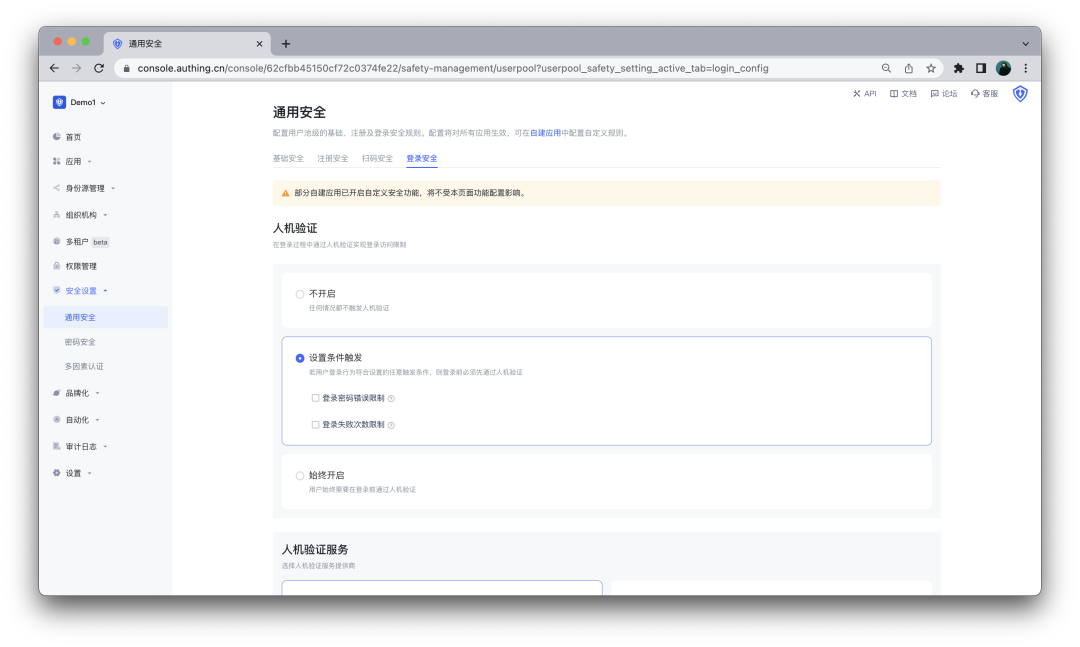

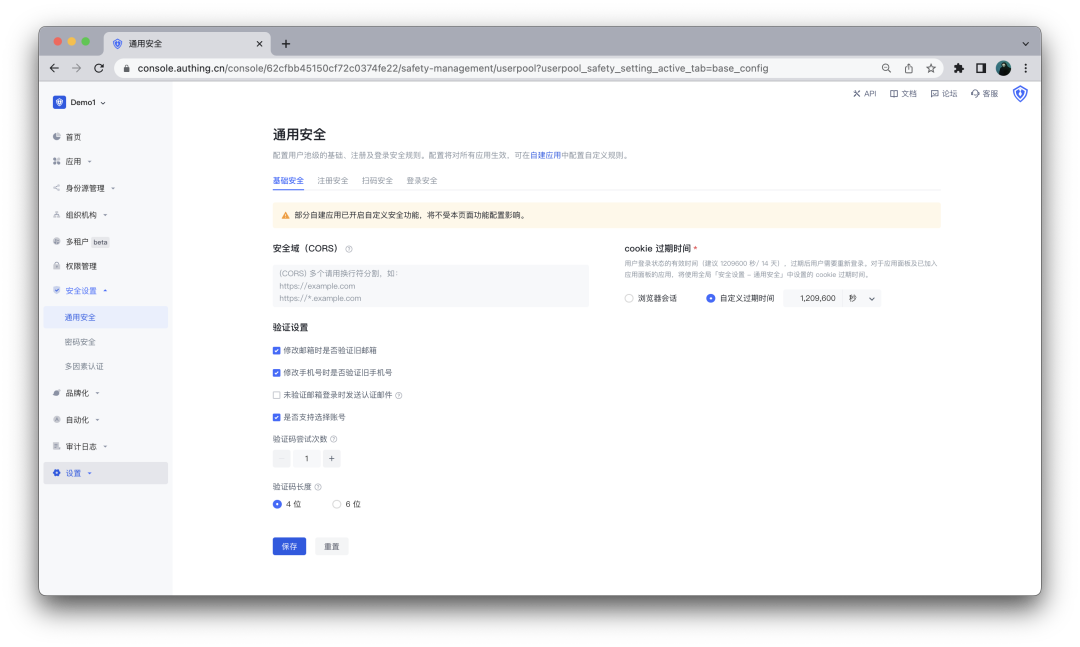

图:Authing 控制台通用安全一键设置

防止撞库攻击的关键方案是企业和个人应为每个账户设置强而独特的密码,并定期更新和更改密码。对于企业而言,可以设置有效的密码策略以及定期轮换,此外,使用多因素身份认证可以提供额外的防护层。

03.

绕过多因素认证 (MFA)

Multi-factor Authentication Bypass

绕过多因素认证 (MFA) 是指规避或绕过 MFA 安全措施以获得对账户或系统的未授权访问的手段。如上文所述,多因素认证(MFA)包括短信验证、邮箱验证、生物特征认证以及 OTP 口令认证等。

绕过 MFA 可能通过多种方式完成,特别是针对一些相对较弱的次因素。例如,不法分子可以通过钓鱼网站来获取相应的 OTP 指令或者通过建设伪基站等方式来截取短信验证码从而盗取银行账户信息或者其它个人信息。以及有些狡诈的攻击者会通过引发系统大量发送 OTP 指令,让用户误以为是系统漏洞,诱导用户关闭 MFA 认证,从而绕过 MFA 盗取信息。

有效防止让过多因素认证攻击的关键就是摒弃传统较弱的多因素认证,转换为「自适应多因素认证」。「自适应多因素」认证相较于传统多因素认证 MFA,能够根据当前安全状况,选择应用不同的 MFA 方式,例如可以判断用户属性,或对其行为进行分析(是否多次输错密码、或者是否在常用登录地)或硬件设备信息 、ip 地址等。在用户进行认证流程时,自适应多因素认证对当前登录的用户生成的多种「关键要素」,在保障安全的同时兼顾用户体验。

04.

会话劫持

Session Hijacking

会话劫持是指攻击者通过窃取用户 Cookie 来获得其访问该应用的全部权限和数据。会话劫持通常发生在浏览器或 Web 应用会话中,在多数情况下,当用户登录 Web 应用时,服务器会生成一个临时的会话 Cookie,以记住该用户当前已通过身份验证并登录。攻击者会通过诱导用户点击钓鱼链接或者使用跨站点脚本通过系统漏洞注入脚本代码等多种方式来劫持会话 Cookie。

图:Authing 控制台通用安全一键设置

一旦会话劫持成功,系统会将攻击者的连接视为对应原始用户的有效会话。并可以执行该用户在其系统中所有权限,例如在金融账户中可以转移资产或者在公司系统中可以随意删库或者盗取企业机密等。防止会话劫持的方式有很多种,例如确保对所有会话流量进行 SSL/TLS 加密。这将防止攻击者拦截纯文本会话 ID,即使他们正在监视受害者的流量。或者使用强身份验证等手段(如 MFA),让每一次涉及安全的操作都需要被监听或者验证。

05.

密码喷射或猜测

Password Spraying and Guessing

密码喷射是指通过对许多不同的用户账户尝试使用一个密码来获得对账户的未授权访问。这与暴力攻击不同,在暴力攻击中,攻击者针对单个账户尝试许多不同的密码。

密码猜测是一种类似的技术,攻击者通过猜测特定用户账密。例如常用的密码(123456 等)或使用有关用户的其他信息(例如他们的姓名、生日或爱好)来生成潜在密码来完成。密码喷洒或猜测仍然是目前账密被盗的主要手段,尤其是当用户使用弱密码或容易猜到的密码时。

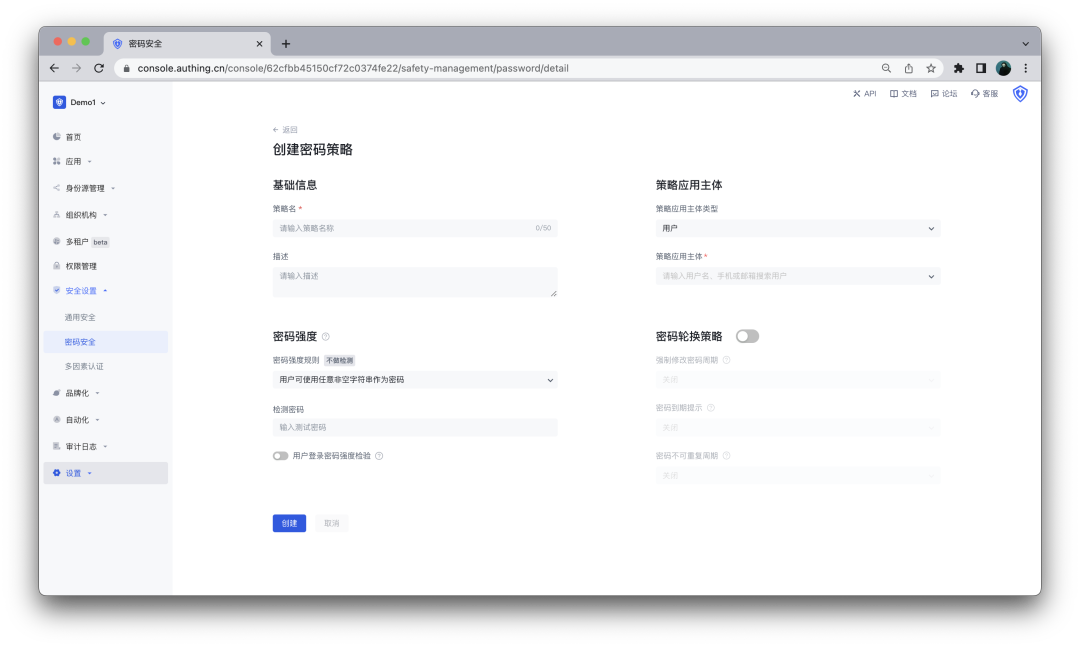

图:Authing 控制台密码策略一键设置

防止这类攻击的关键是确保用户设置的密码是强密码,例如设置特定的密码策略来引导用户需要按照平台的强密码规则来设置其密码。并且增加多因素认证来进一步保障认证的安全性。并设置定期更新的密码策略或者引导用户定期更新密码以降低被盗风险。

06.

注入攻击

Injection

注入攻击是指攻击者将恶意代码注入网站或应用程序。注入攻击通常用于利用 Web 应用程序、数据库或其他系统中的漏洞。注入攻击包括 SQL 注入、代码注入和命令注入。通常注入攻击有以下行为:

识别漏洞:攻击者必须识别目标网站或应用程序中可以通过注入利用的漏洞。通常攻击者通过手动测试应用程序或使用自动化工具扫描漏洞。

注入恶意代码:一旦攻击者确定了易受攻击的目标,他们就可以将恶意代码注入应用程序。

执行代码:注入代码后,攻击者可以执行代码以获取敏感信息或执行其他恶意操作。例如通过相应指令使得系统忽略密码监测等操作,使得攻击者可以窃取、修改或删除数据等。

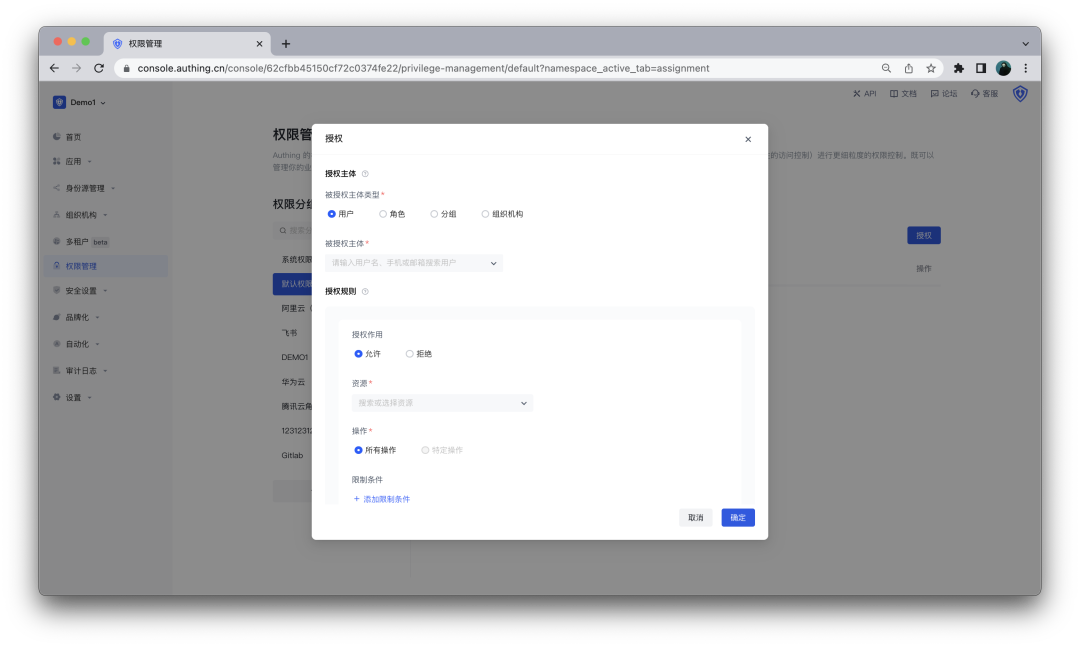

防止注入攻击的关键是需要有严格有效的权限管理策略,限制不同用户的访问权限,以及包括但不限于使用参数传值、基础过滤和二次过滤、漏洞检测工具、安全参数、数据库加密等策略。

图:Authing 控制台权限管理配置

以上列举了常见的身份攻击方式以及一些防范措施,企业可以根据特定情况来设置更完善的安全防范措施。包括但不仅限于自适应多因素认证、密码策略、权限管理、数据加密、异地登录检测、登录/注册速率限制、机器人检测、Cookie 时效等等。

除此之外拥有完善的行为分析和风险预警机制也至关重要,以及能通过可视化的审计日志帮助管理员迅速获悉风险并设置对应防范策略。

在如今变幻莫测的安全环境下,企业需要拥有足够的安全能力将这些能力编排在业务系统的各个环节来保障用户的身份安全以及不损失用户体验,这对于绝大多数企业实施起来都是非常困难的。所以拥有一个可以快速集成、配置和管理的身份安全管理解决方案将极大降低企业自己实施的投入成本以及安全风险。

如果您的企业正在面临复杂的安全挑战,或者您希望未雨绸缪提前为企业布局安全措施,可以联系我们的身份安全专家免费为您的企业定制解决方案。

联系方式:400-888-2106

福利时间

扫描下方二维码

免费获取

2022 年《中国企业级 SaaS 行业研究报告》